全国の G-gen ファンのみなさま、はじめまして。Cisco Systems のセキュリティ SE の稲澤です。今回、G-gen の Google Workspace 検証環境を使い、当社の Cisco Duo との連携テストを行う機会を得たため、内容を記事にまとめました。

当記事は、Cisco Systems と G-gen の共同企画で執筆されました。

- はじめに

- 検証1. Google Directory-Sync

- 検証2. Duo Directory & 完全なパスワードレス認証

- 検証3. Duo Outbound SCIM

- Cisco Duo と Google の連携強化

はじめに

Cisco Duo とは

Cisco Duo は、多要素認証、ユーザの信頼性評価、デバイス信頼性評価により、あらゆるアプリケーションへの安全なアクセスをシームレスに、かつ最小の認証回数で実現するアイデンティティセキュリティソリューションです。

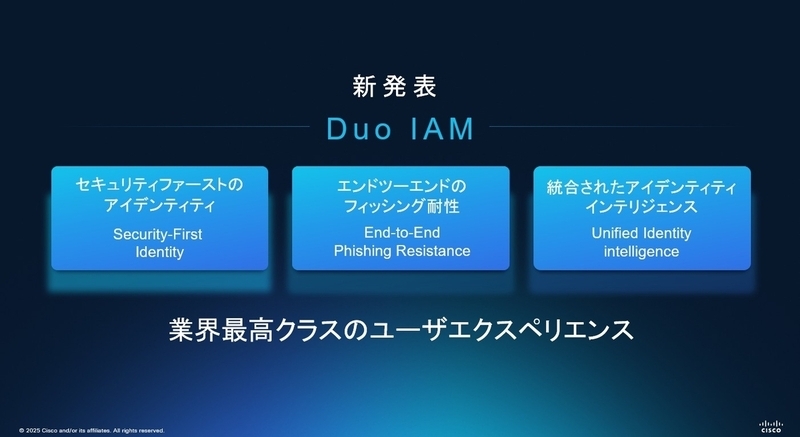

Duo を MFA 用ソリューションと捉えている方も多いかもしれません。しかし近年では、多様な IdP や HR システムと連携して ID の振る舞いを監視し、ID に関連したリスクの可視化と脅威の検出、およびそれら対応が可能な ITDR(Identity Threat Detection and Response)機能が実装されたり、2025年6月5日には Cisco Duo IAM が新たに発表され、Duo をプライマリの認証ソースとしてセキュアな ID 管理・アクセス管理を実現する、セキュリティファーストな IAM ソリューションに進化しています。

Duo と Google Workspace の連携

近年、主な認証基盤として Google Workspace を使ったり、あるいは他の IdP と併用して利用するユースケースが増えています。

2025年6月5日に発表された Cisco Duo の新機能の中で、Google Workspace との連携が強化されたため、Cisco Systems と G-gen で協力して動作検証を行いました。

検証1. Google Directory-Sync

Google Directory-Sync は、Google Workspace から Cisco Duo に対して、ユーザ、グループ、その他属性情報を自動同期できる新機能です。

IdP でのプライマリ認証に成功すると、ユーザ ID 情報が Duo に送信されます。Duo 内にこのユーザ ID とマッチする ID が存在すれば、Duo からエンドユーザに対して MFA リクエストが行われます。そのため、Google Workspace から Duo へのユーザ同期は必須です。

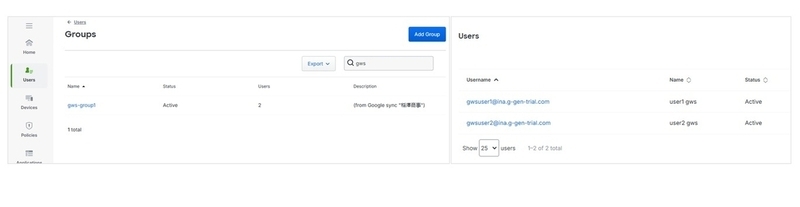

今回の検証では、Google Workspace のディレクトリに存在する以下のグループとユーザを同期の対象としました。

- グループ :

gws-group1 - ユーザ :

gwsuser1@ina.g-gen-trial.com、gwsuser2@ina.g-gen-trial.com(いずれのユーザもgws-group1に所属)

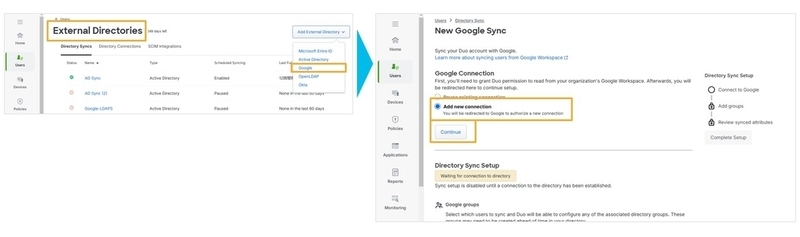

1. Add External Directory

Duo ダッシュボードから External Directories に移動して Add External Directory から Google を選択します。

2. Add new connection

Add new connectionにチェックをして、Continue をクリックします。

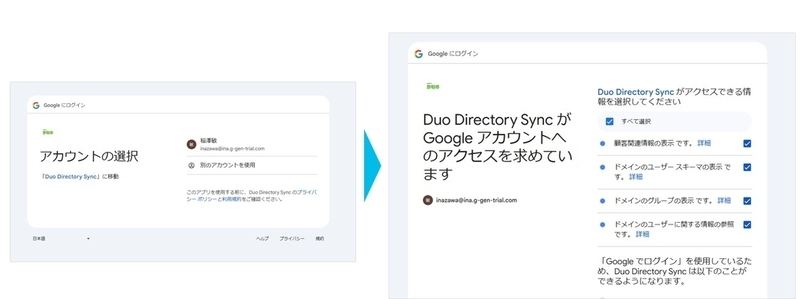

3. 承諾

Google のログインページに移動するため、管理者権限でログインします。Duo Directory Sync がアクセスする情報・権限一覧が表示されるため、すべてをチェックして承諾をクリックします。

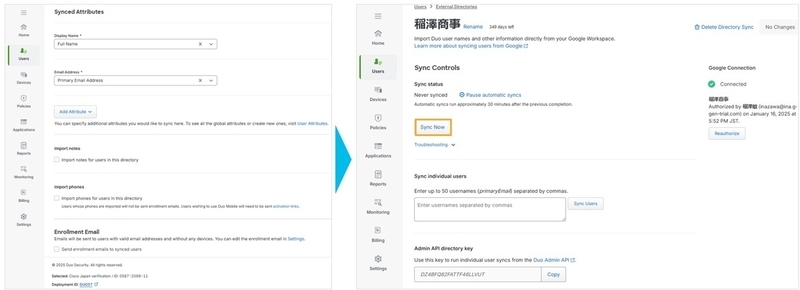

5. その他の設定

その他、必要に応じて設定(今回はデフォルトのまま)して Save をクリックし、設定を保存します。その後、Sync Now ボタンをクリックして同期を開始します。

上記のように、簡単な設定で同期が完了しました。

検証2. Duo Directory & 完全なパスワードレス認証

続いて、今回の目玉機能である Duo Directory の検証です。Duo Directory は、Duo が保持するユーザ ID にパスワードを付与し、Duo をプライマリ認証ソースとして利用することができる機能です。

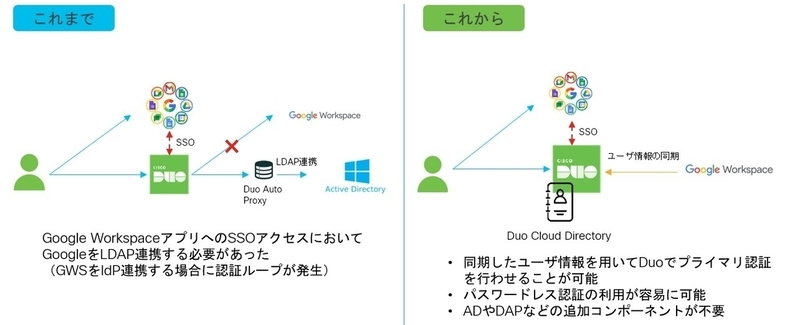

検証 1. で Google Workspace から取得した ID を Duo でパスワードレス化して、Google Workspace にログイン可能かを検証します。ポイントは、認証ソースを Google ではなく Duo としている点です。Google へのログインであれば、認証ソースはそのまま Google で良いのではないかと考える方もいるかもしれませんが、Google Workspace を SP とし、かつ IdP も Duo により Google Workspace と SAML 連携してしまうと認証ループが発生してしまい、認証が成功しません。

これを回避するために Google Workspace アプリへのログオンのみ、Duo Directory を使って Duo でプライマリ認証とセカンダリ認証(MFA)を実施させます。

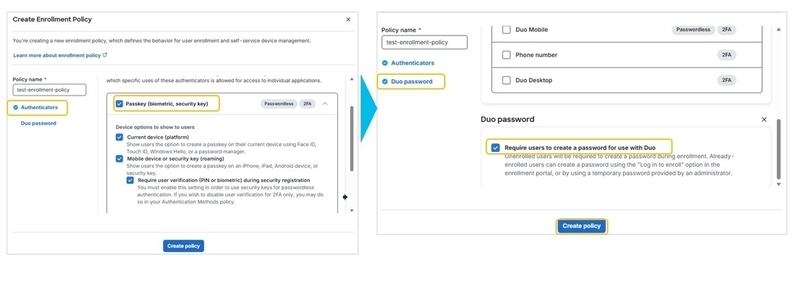

1. Enrollment Policy の作成

エンドユーザに、Duo での MFA デバイス登録の際にパスワードをセットさせるよう、Enrollment Policy を作成します。はじめに、MFA の認証方式を設定します。ここではパスキー認証のみ許可し、パスワードレス認証を行わせるようにします。次に、Duo でのパスワード作成要求にチェックを入れます。

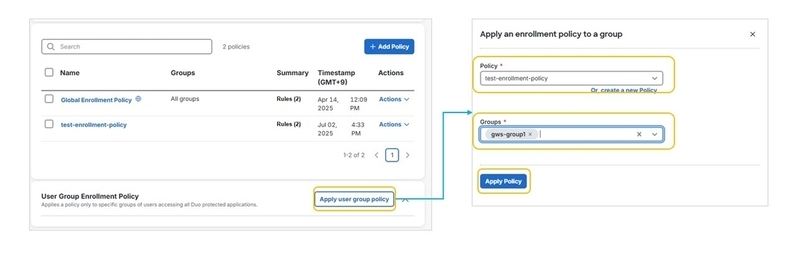

2. Enrollment Policy を使うグループの設定

作成した Enrollment Policy を使用するグループを指定します。ここでは、検証 1. で Google Workspace から同期した gws-group1 をセットします。

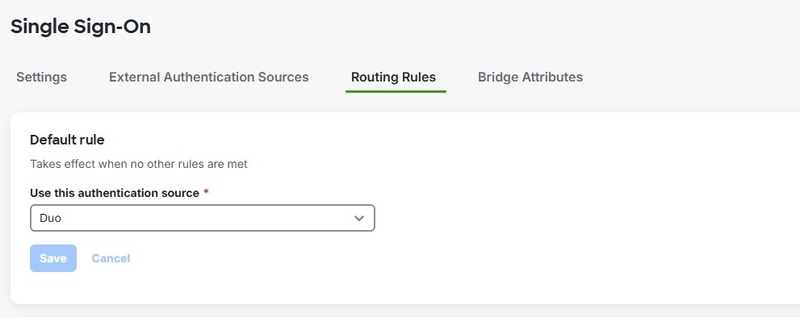

3. プライマリ認証ソースの設定

続いて、プライマリ認証ソースを Duo に設定します。Duo には SSO Routing Rules という機能があり、ドメインや宛先アプリケーションなどを条件として複数の IdP 認証ソースに振り分けが可能です。今回はデフォルトの認証ソースとして Duo をセットします。

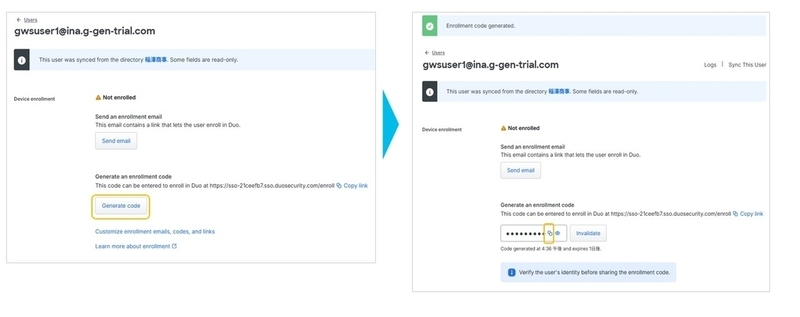

4. MFA デバイス登録

次に、エンドユーザの MFA デバイス登録を実施します。ユーザ gwsuser1@ina.g-gen-trial.com をクリックして、Generate an enrollment code をクリックし、テンポラリの登録コードを生成してテキストに保存します。

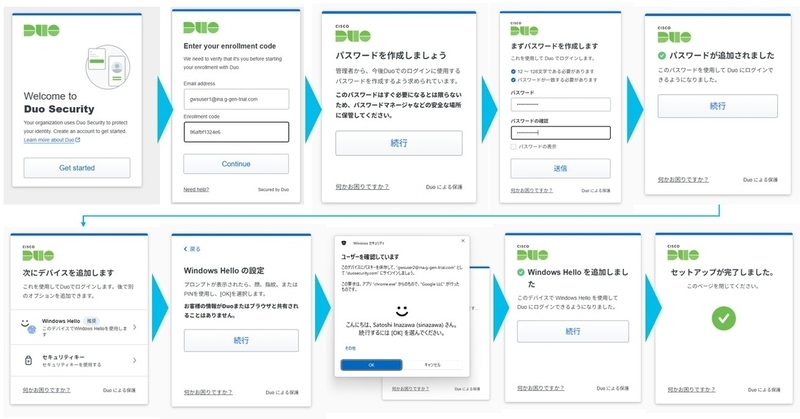

5. Enrollポータルの操作

Enrollポータルにアクセスします。Get started をクリックすると、ユーザのデバイス登録が始まります。まず該当のユーザ ID と、先ほどコピーしたコードを入力します。続いてパスワードを作成し(パスワードレス認証となるため、ここで設定したパスワードは実際のアクセスには利用されません)、デバイスの追加で Windows Hello の登録を行います。これで、ユーザの事前のセットアップは完了です。

6. SP 設定

最後に、Google Workspace を SP として Duo と連携させます。この手順は少し長いため、ここでは省略します。以下の公式ガイドの通り設定してください。

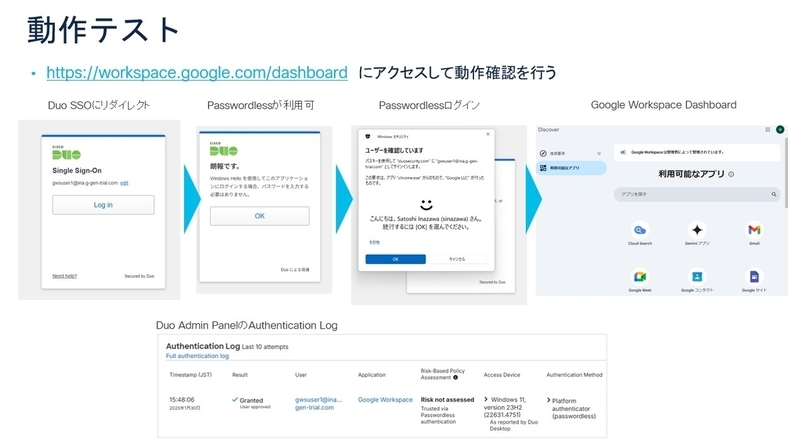

7. 動作確認

実際に Google Workspace にログインしてみます。以下の図の通りパスワード不要で、シームレスに Google Workspace にログインすることができました。

検証3. Duo Outbound SCIM

新機能 Duo Outbound SCIM により、Duo が保有するユーザ、グループ、その他属性情報を、他のアプリケーションに SCIM 経由で渡す(プロビジョニングする)ことができるようになりました。

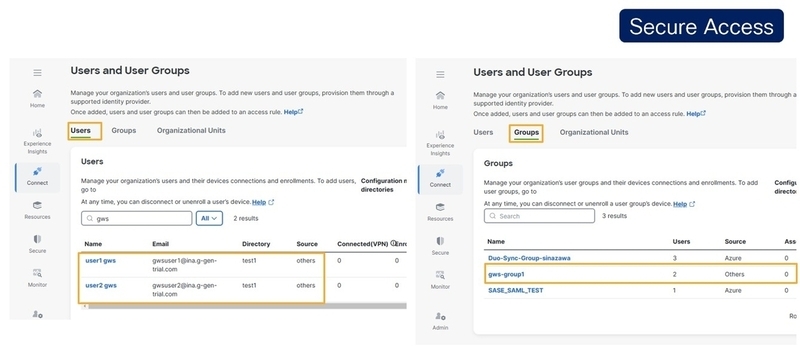

今回は、検証 1. で Google Workspace から Duo に取り込んだユーザ・グループ情報を、Cisco の SSE(Security Service Edge)ソリューションである Secure Access にプロビジョニングする検証を行いました。

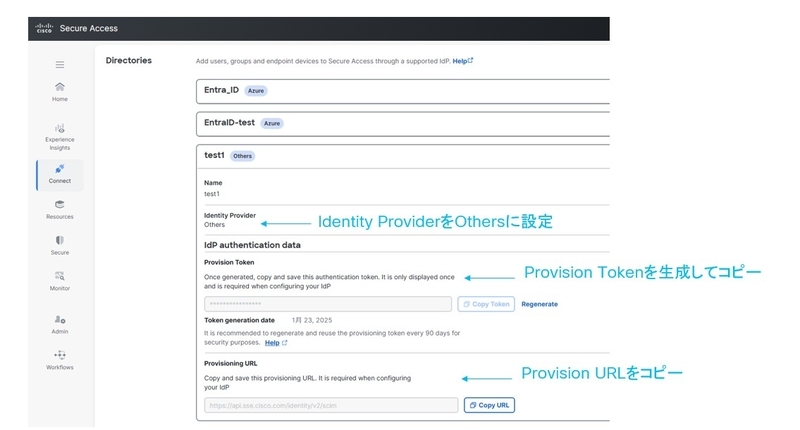

1. トークンの取得

まずは Secure Access で Directories の設定を行い、連携に必要なトークンおよび URL 情報を取得します。

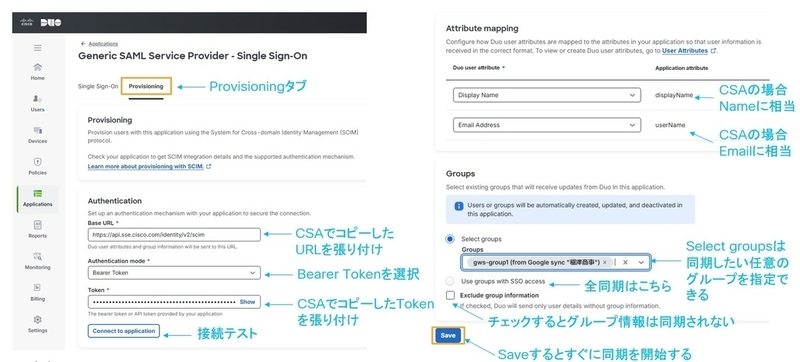

2. 認証関連設定

続いて Duo ダッシュボードにログインして、Applications から Generic SAML Service Provider -Single Sign-On を選択して Provisioning タブから、以下のように認証設定、属性マッピング設定、同期するグループを指定します。

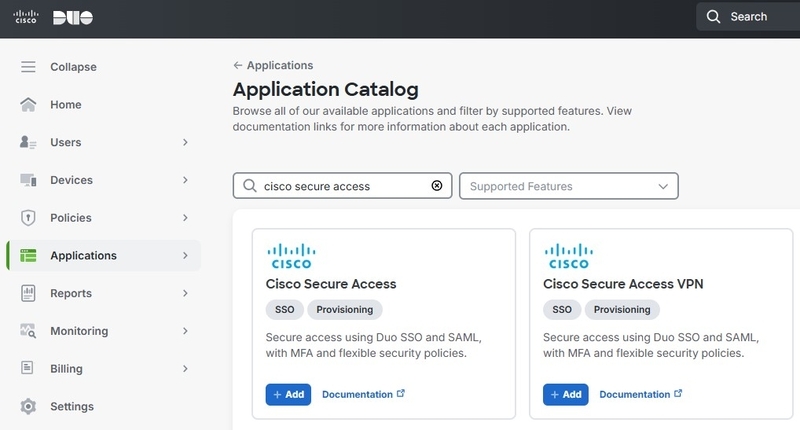

なお現在は Seure Access アプリケーションが Duo に組み込まれており、Generic SAMLではなく、Secure Access アプリケーションを利用して設定することもできます。

設定後にすぐに同期が開始され、Secure Access 上に Duo から取得したユーザ、グループ情報がプロビジョニングされていることが確認できました。今回は当社の製品で試しましたが、もちろん Amazon Web Services(AWS)や Microsoft 365、Zoom、SAP、Workday など、様々なアプリケーションに対して簡単にプロビジョニングを設定できます。

Cisco Duo と Google の連携強化

Cisco Duo では、Google との連携機能が強化され、Google Workspace をご利用中のお客様にとってこれまで以上に使いやすくなりました。

Google 単体との連携はもちろんのこと、複数の IdP 環境を持つ複雑なユースケース(企業の統合・合併、離脱など)においても、Duo をハブとして、Duo で統一したセキュリティポリシーを適用することができます。また、定期メンテナンスや新規プロジェクト用途(社員用の IdP との分離)などでも、Duo Directory を利用できます。「かゆいところに手が届く」柔軟さが Duo 特長です。

上記のような課題がある場合、今すぐ Cisco Duo の無料トライアルを検討してください。

稲澤 敏

シスコシステムズ合同会社

セキュリティ事業 Solutions Engineer -Cybersecurity

セキュリティ製品全般のプリセールス活動に従事し、セキュリティアーキテクトの立場から、パートナー、お客様への技術的な支援を行っている。