G-gen の渡邉@norry です。Google Cloud(旧称 GCP)の高可用性 Cloud VPN は、IPsec VPN によりオンプレミスネットワークと VPC ネットワークをプライベートに接続するサービスです。

HA VPN 概要

HA VPN とは

高可用性 Cloud VPN(以下、HA VPN)とは、インターネット回線上で IPsec VPN を用いて「オンプレミスと VPC ネットワーク」または「VPC ネットワーク 同士」あるいは「Google Cloud の VPC と Amazon VPC や Azure VNet 等」と安全に接続ができるサービスです。

HA VPN はインターネット回線を使用してプライベート接続を実現できることに加え、VPN トンネルを冗長化する事で可用性や帯域を拡張できるため、専用線に比較してコストメリットに優れています。

自組織で既にインターネット VPN を利用して拠点間接続を行っている場合、Google Cloud を自社の一拠点として追加するようなイメージで捉えてください。

なお、クライアント端末からの VPN 接続や SSL を利用した VPN 接続はサポートされていませんのでご注意ください。

- 参考 : Cloud VPN の概要

構築手順の例は以下の記事もご参照ください。

また、Cloud VPN のもう1つの機能として Classic VPN がありますが、機能としては HA VPN でカバー可能なこと、また特定の機能が非推奨となる為、本記事では取り扱いません。

ユースケース

HA VPN のユースケースとしては次の通りです。

- Google Cloud の仮想マシンにプライベート接続したい

- データ通信に必要な帯域が 12Gbps (理論値) より少ない

- トンネル一本あたり上り下りの合計で 3Gbps をサポート

- HA VPN ではトンネル2本以上を推奨

- 通信速度はベストエフォートで良い

- アプリケーションレベルの暗号化では無く、通信レベルの暗号化を利用する

- 低コストながらも最大 99.99% の可用性を担保し運用したい

利用状況によりますが、一般的な小中規模の環境であれば、合致するのではないでしょうか。

通信に対して帯域保証が必要な場合や 10 GBps 以上の速度が必要な場合は専用線接続の Dedicated Interconnect、Partner Interconnect をご検討ください。

Google Cloud のネットワーク接続においてどのサービスを選択するかは、以下のフローチャートをご利用ください。※公式の抄訳になります。

HA VPN の料金

HA VPN の料金は大きく分けて 利用時間 と 通信量 の2軸で計算されます。

"利用時間"は、ゲートウェイ利用 1時間ごと、トンネルの数 と 場所 が加味された料金が発生します。

"通信量"は、IPsecの通信量に応じて 月額 で料金が発生します。

2022年4月現在の料金は以下です。

※ 東京リージョン内での通信を想定

- 1トンネル 1ヶ月あたり $54.75

- Google Cloud から外向きの通信料 $0.14/GB

計算例です。例えばトンネルを 2 本接続し 2 TB のデータをオンプレミス側に受信した場合には

- VPN: $0.075 * 720 * 2本 = $108 ≒ 115 * 108 = ¥12,420/月

- Premium Tier to APAC: $0.14 * 2,048 GB = $286.72 ≒ 115 * 286.72 = ¥32,973/月

約 ¥45,400/月 程度の費用になります ($1 = 115円換算) 。

※インターネット回線、サービスプロバイダ料金、オンプレミス側の固定パブリックIP料金は別途契約が必要です。

また Google Cloud へ入るデータ (内向き) に関しては通信料金が発生しません。

最新の料金は以下を参照ください。

オンプレミス側ルーターの仕様

HA VPN 接続可能なオンプレミス側ルーターの仕様は次の通りです。

| 項目 | 内容 |

|---|---|

| VPN 形式 | IPsec VPN |

| プロトコル | ESP (IPsec)、(IKE) UDP 500、UDP 4500 ※ トンネルモードの ESP をサポートしている事 ※ IKEv1 または IKEv2 をサポートしている事 |

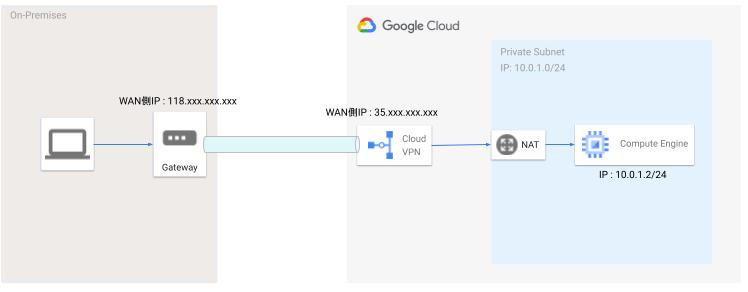

| NAT-T を利用する場合 | 1:1 NAT |

現在市場に流通している法人向けの一般的なルーターであれば、ほぼ対応していると思われますが詳しくは各メーカーにお問い合わせください。

HA VPN を構成する要素

HA VPN では大きく分けて以下の2つのリソースから成り立っています。

- Cloud HA VPN ゲートウェイ

- Cloud Router

検討すべき要素を事項より記述します、設計の際にご参考ください。

HA VPN 用語のおさらい

Cloud VPN で HA VPN 構成を組む場合に良く出てくる言葉を下記にまとめておきます、さらっと確認しておいていただいた方が全体の理解が深まるかと思います。

| 用語 | 簡単な解説 | |

|---|---|---|

| 1 | AS 番号 (Autonomous System number) | ISP など大きなネットワークに割り当てられる一意の識別番号 |

| 2 | BGP (Border Gateway Protocol) | AS を他のAS に広告したりルーティングしたりするためのプロトコル |

| 3 | Cloud VPN ゲートウェイ(IP) | Google Cloud の外側 (WAN) IP アドレス |

| 4 | ピア VPN ゲートウェイ(IP) | オンプレミスの 外側 (WAN) IP アドレス |

| 5 | Cloud Router の BGP IP | IPsec VPN でトンネルを張る時の Google Cloud 側 BGP 用 IP アドレス |

| 6 | BGP ピア IP | IPsec VPN でトンネルを張る時のオンプレミス側の BGP用 IP アドレス |

| 7 | MED 値 | BGP 通信をする際にどのパスを優先するかの重み付け |

Cloud HA VPN ゲートウェイ

VPN ゲートウェイは Google Cloud の VPC リソース と オンプレミスネットワークや他の VPC リソースと接続する仮想的な出入り口です。

インターネットなどの公衆ネットワークを利用し、仮想的な専用ネットワークを構築することが可能となっています。

接続、認証、暗号化、復号などを担当しています。

Google Cloud の Virtual Private Cloud (VPC) はグローバル である事から複数のリージョンをカバーしています。

したがってHA VPN を利用したい VPC と同じリージョンにゲートウェイを配置する必要はなく、接続拠点から近いリージョンを選択する事で GCP に到達するまでのホップ数を少なくする事が出来ます。

VPN ゲートウェイ の構成要素

- VPC: どのVPC と接続するか

- リージョン: どのリージョンに配置するか、選択後に変更が出来ない為注意

- VPN ゲートウェイのパブリック IP アドレス: Google 側で割り当てされる IP

VPN トンネル

VPN トンネルでは接続先の パブリック IPアドレス、ASN、広報ルートなど主にトンネリングに必要な情報、暗号化に関する設定を行います。

VPN トンネル の構成要素

- ピア (接続先) VPN ゲートウェイ

- オンプレミスまたは非 Google Cloud

- Google Cloud

- Cloud Router

- Google ASN

- アドバタイズルート

- ピア VPN ゲートウェイ インターフェース

- 1-4つのインターフェースの指定が可能

- IKE のバージョン選択と事前共有キー

Cloud Router

Cloud Router ではオンプレミスとの BGP セッションの確率を行います。 また、 Google Cloud の VPC 内の新しいネットワークを自動的に学習しオンプレミスネットワークへ広報します。

BGP セッション の構成要素

- ピア ASN

- プライベート ASN: 64512~65534 の値を設定します。

- MED

- Cloud Router の BGP IP

- BGP ピア IP

- 対抗側で設定したローカルリンクアドレスを指定します。

構成

HA VPN 構成

HA VPN では適切にインターフェース、複数のトンネルをペアリングする事で 99.99% の可用性 SLA を享受することができます。

HA VPN ではトンネル1本の運用も可能ですが、その場合には SLA を得る事が出来ません。

なおこの SLA 適用時に実際の稼働がこれを下回ると Financial Credits を受け取ることができます (参考) 。

SLA 適用はトンネルをペア (アクティブ / アクティブ または アクティブ / パッシブ) で構築する事により受けることができます。

したがって、以下のようなトンネル1本のパターンでは SLA 適用外となります。

一方で、トンネルペアの構成では SLA 適用対象となります。

この場合のオンプレミス側のゲートウェイ装置では1台でも2台でもよく、トンネルがペアで作成される事がポイントで以下のような構成の場合は適用対象となります。

ただし、オンプレミス側ルーターの障害時の実用的な可用性を考慮に入れると、2台体制が望ましいと言えます。

高可用性の確認

HA VPN が構成され、 SLA 対象となっているかを確認する事が出来ます。

管理コンソール > ハイブリッド接続 > VPN > CLOUD VPN ゲートウェイ > ゲートウェイの名前を選択

高可用性が ◯ になっていれば適用されています。

アクティブ / アクティブ または アクティブ / パッシブ

オンプレミスで IPsec VPN を組んだ事がある人であれば、通常アクティブ / パッシブ (アクティブ / スタンバイ) は回線の事をイメージされるかもしれません。

Google Cloud HA VPN ではその制御を BGP ルーティングの VPN トンネルのルート優先度 (MED)を設定する事によって構成します。

MED の値は 0 から 65535 の整数で設定し値が 0 に近いほど優先度が高くなります。

デフォルトの基本優先度は 100 となっており、上記のように指定しない場合はデフォルトの値が適用されます。

トンネルの片側のMED優先度を変更する事によりアクティブ / パッシブの状態になります。 ただし、トンネルのステータスは アクティブ 状態のままであり、あくまでパケットがルートされる際の優先度の高低差で「アクティブ / パッシブ」を実現しています。

HA VPN の高可用性について詳しく知りたい方は以下を参照ください。

運用・ロギング

ログの保存場所

VPN のログはデフォルトで特定のログが Cloud Logging に送信されます。

デフォルトの保存期間は 30 日間です。それよりも長い期間ログを保持するには、 _default ログバケットの保存期間を変更するか、ログを別のストレージに転送する必要があります。 転送先として Pub/Sub 、 BigQuery 、 Cloud Storage 、 他のログバケットが利用可能です。

Cloud Logging の詳細については以下をご覧ください。

アラート

Cloud Monitoring を利用してVPN トンネルに関連する指標を表示し、アラートを作成する事が出来ます。 例えばトンネルを利用する帯域が一定のしきい値をオーバーしたら通知する...といった事が可能です。

主な指標としては次のような物があります。

| 種類 | 説明 |

|---|---|

| gateway/connections 接続数 |

VPN ゲートウェイあたりの HA 接続の数を示します。 |

| network/dropped_received_packets_count 破棄された受信パケット |

トンネルで破棄された上り(内向き、ピア VPN からの受信)パケット。60 秒ごとにサンプリングされます。サンプリング後、データは最長 180 秒間表示されません。 |

| network/dropped_sent_packets_count 破棄された送信パケット |

トンネルで破棄された下り(外向き、ピア VPN への転送)パケット。60 秒ごとにサンプリングされます。サンプリング後、データは最長 180 秒間表示されません。 |

| network/received_bytes_count 受信バイト数 |

トンネルの上り(内向き、ピア VPN からの受信)バイト。60 秒ごとにサンプリングされます。サンプリング後、データは最長 180 秒間表示されません。 |

| network/received_packets_count 受信パケット数 |

トンネルの上り(内向き、ピア VPN からの受信)パケット。60 秒ごとにサンプリングされます。サンプリング後、データは最長 60 秒間表示されません。 |

| network/sent_bytes_count 送信バイト数 |

トンネルの下り(外向き、ピア VPN への転送)バイト。60 秒ごとにサンプリングされます。サンプリング後、データは最長 180 秒間表示されません。 |

| network/sent_packets_count 送信パケット |

トンネルの下り(外向き、ピア VPN への転送)パケット。60 秒ごとにサンプリングされます。サンプリング後、データは最長 60 秒間表示されません。 |

| tunnel_established 確立したトンネル |

> 0 の場合、成功したトンネル確立を示しています。60 秒ごとにサンプリングされます。サンプリング後、データは最長 180 秒間表示されません。 |

渡邉 宣之 (記事一覧)

クラウドソリューション部

AI/ML、アプリケーションモダナイゼーション、データ分析基盤の構築、クラウド管理運用やネットワークなどインフラ系は何でも、Google Workspace 活用も推進中

週末フォトグラファーで、観葉植物や塊根植物にハマっていて種から育ててます。